Начинаем серию кратких описаний по проектам, КОП, конфиги будут приводится тут же, либо в форуме, главная задача — показать то, что реально было реализовано на практике, а будучи уверенным, что это работает, остальную информацию можно почерпнуть из глобальной сети,

У заказчика были L3 MPLS каналы между регионами, задача заключалась в организации защищённых каналов передачи данных с использование российских алгоритмов шифрования ГОСТ. Для данной цели были закуплены устройства S-Terra CSP VPN 3000 в Центральный Аппарат и модули RVPN для маршрутизаторов Cisco в филиалах.

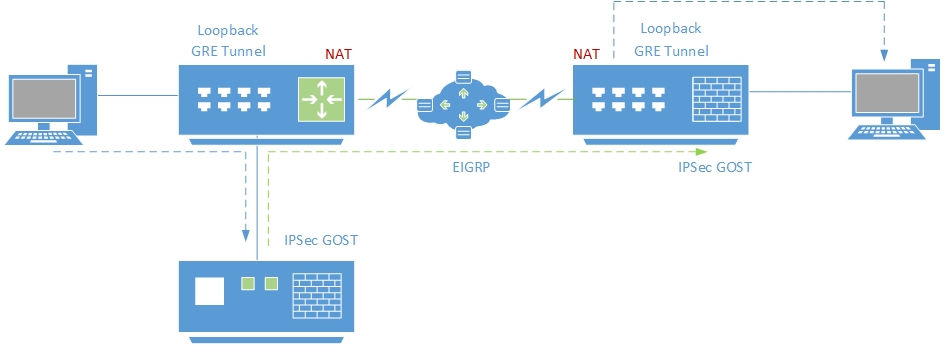

В конфигурацию маршрутизаторов Cisco в ЦА был добавлен петлевой интерфейс, для терминирования туннелей GRE, созданы туннели GRE для каждого филиала, с источником в качестве локального петлевого интерфейса и назначением в качестве адреса удалённого петлевого интерфейса, маршрут к которому вёл на интерфейс криптошлюза S-Terra CSP VPN 3000. На самом криптошлюзе был добавлен маршрут по умолчанию, который вёл обратно на маршрутизатор, а также, соответствующая крипто-карта, благодаря которой, трафик заворачивался в IPSec. Поскольку, устройств было по два в каждом филиале и ЦА, отказоустойчивость была реализована с помощью HSRP и EIGRP, последний, также использовался для добавления подстетей, трафик которых требовалось шифровать, так как анонсировались они через туннели GRE. В связи с тем, что у заказчика L3 MPLS, для решения данной задачи нам также потребовалось использовать NAT, в ЦА мы добавили правила трансляции в привязках к IP адресам, так как в некоторых случаях трафик приходил с регионов через разные интерфейсы, в регионах просто добавили соответствующие правила на интерфейсы. Устройства Cisco находились в промышленной эксплуатации уже длительное время, поэтому мы столкнулись с некоторыми проблемными ACL, заметили интересный нюанс – разрешение протокола ISAKMP не разрешает трафик на 4500 порт, его надо добавлять отдельно)